Während es für einige offensichtlich erscheint, fragen sich viele: Warum sich überhaupt die Mühe machen, eine Liste der wichtigsten Cyber-Sicherheitsbedrohungen zu erstellen? Experten brauchen diese Liste von Computersicherheitsbedrohungen sicherlich nicht, um zu wissen, wie sie ihre Arbeit machen können und um sich auf die Trends des nächsten Jahres vorzubereiten. Die Wahrheit ist, dass die Menschen die wichtigste Cyber-Bedrohung sind und dass Artikel wie dieser darauf abzielen, sie aufzuklären und ihnen genau diese Tatsache bewusst zu machen.

Ein Bericht1 hat herausgefunden, dass 99% der Cyberangriffe ohne das Eingreifen und/oder die unwissentliche Beteiligung von Menschen nicht möglich wären. Menschen sind die größte Sicherheitslücke im Computer, das schwache Glied. Es gibt viele Beispiele in der Liste unten, aber ein gutes Beispiel für eine durch Menschen verursachte Sicherheitslücke ist die nicht ordnungsgemäße Aktualisierung von Software oder Hardware. Menschen sind eine Quelle der Unvorhersehbarkeit und können Opfer von Social Hacking werden oder sensible Daten durch unangemessene Nutzung ihrer Geräte oder Anwendungen gefährden. Daher ist Aufklärung äußerst wichtig, um den Menschen klar zu machen, dass es unmöglich ist, ein vollkommen sicheres Computersystem zu bauen, wenn die Benutzer die Sicherheitsrichtlinien nicht befolgen und sich Zeit nehmen, um den sicheren Umgang mit den ihnen zur Verfügung stehenden Werkzeugen zu erlernen.

Bedrohung der Cybersicherheit 1: Social Engineering

Die psychologische Manipulation von Menschen, um an sensible Informationen zu gelangen, gab es schon lange vor dem Aufkommen von Computern. Mit dem Internet hat dies jedoch sicherlich ein neues Ausmaß und eine neue Häufigkeit erreicht. Selbst mit den besten Spamfiltern haben wir uns leider alle daran gewöhnt, verdächtige E-Mails, Texte oder sogar Voicemails zu erhalten. Diese werden als Phishing-Attacken bezeichnet, eine der häufigsten Formen des Social Engineering. Phisher senden Ihnen eine E-Mail (oder Text oder Voicemail), lassen sie so aussehen, als käme sie von einer legitimen Quelle (Ihre Bank, Ihr Online-Konto usw.) und täuschen Sie so vor, dass Sie ihnen vertrauliche Informationen schicken.

Während die meisten von uns „Broad Sweep“-Phishing-Angriffe (der berühmte „nigerianische Prinz“) leicht abwehren können, können gezielte Social-Engineering-Angriffe recht raffiniert und schwer zu erkennen sein. Wie immer ist es in der heutigen schnelllebigen Welt, in der wir daran gewöhnt sind, Tausende von schnellen Entscheidungen und Klicks zu treffen, wichtig, gebildet zu sein und Ihr kritisches Denken zu nutzen, auch wenn es in der Praxis nicht immer einfach ist.

Cyber-Sicherheitsbedrohung 2: Lösegeldforderungen (Ransomware)

Jeder wurde in den letzten Jahren aufgrund mehrerer hoch publizierter Fälle auf Lösegeldforderungen aufmerksam gemacht. Es handelt sich um eine Art von Malware, die mit Hilfe eines Trojaners an sensible Informationen (Webcam-Feed, Passwörter, etc.) gelangt, um Ihr Computersystem zu sperren und Sie dann um Lösegeld zu bitten. Das Geniale daran ist, dass Hacker nicht nur einen „angemessenen“ Geldbetrag verlangen, sondern Ihr System anschließend auch wieder freischalten, was die Wahrscheinlichkeit erhöht, dass Sie dafür bezahlen, dass es verschwindet. Die Angreifer lassen Sie mit einer Art von Kryptowährung bezahlen, was es sehr schwierig macht, sie aufzuspüren.

Cyber-Sicherheitsbedrohung 3: IoT-Bedrohungen

Das Internet der Dinge (IoT) wurde einst als die nächste Revolution angesehen. Obwohl es nie ganz so war, wächst der Markt Jahr für Jahr. Allein die Zahlen, die mit den Smart Speakers (man denke an Alexa, Google Home, Facebook-Portal etc.) assoziiert werden, machen den Kopf scharf: Eine Studie2 geht davon aus, dass allein in den USA im Jahr 2019 164 Millionen Einheiten verkauft werden, insgesamt 250 Millionen installierte Einheiten.

IoT-Geräte bringen viele nützliche und bequeme Funktionen mit sich, da sie mit dem Internet und untereinander verbunden sind. Aber diese Bequemlichkeit hat ihren Preis: Verwundbarkeit. Da sie mit dem Internet verbunden sind, können sie von Hackern als Einstiegspunkt in Ihr Netzwerk ausgenutzt werden. Außerdem wurden viele dieser Geräte (besonders die billigeren) nicht für Sicherheitsupdates (oder Patches) entwickelt. Aus diesem Grund werden die mit dem IoT verbundenen digitalen Sicherheitsrisiken als die größte Cyber-Bedrohung in den kommenden Jahren bezeichnet.

Und während Industrieakteure und Sicherheitsexperten universelle Standards entwickeln, wird es immer das Problem all der IoT-Geräte geben, die bereits verkauft worden sind.

Cyber-Sicherheitsbedrohung 4: Mobile Bedrohungen

In den Jahren 2018 und 2019 gab es eine Menge Neuigkeiten zu mobilen Anwendungen, die es trotz bösartigem Code in den Play Store von Google oder in den App Store von Apple geschafft haben. Die beiden Hauptbedrohungen betreffen den Datenschutz (Angreifer haben es auf Ihre Daten abgesehen, um sie weiterzuverkaufen) und Crypto-Mining-Malware (auch als Cyptojacking bekannt). Dies ist umso besorgniserregender, als eine Umfrage von Cisco schätzt, dass 95 % der Unternehmen bereits auf die eine oder andere Weise persönliche Geräte im Besitz von Mitarbeitern (BYOD) zulassen3.

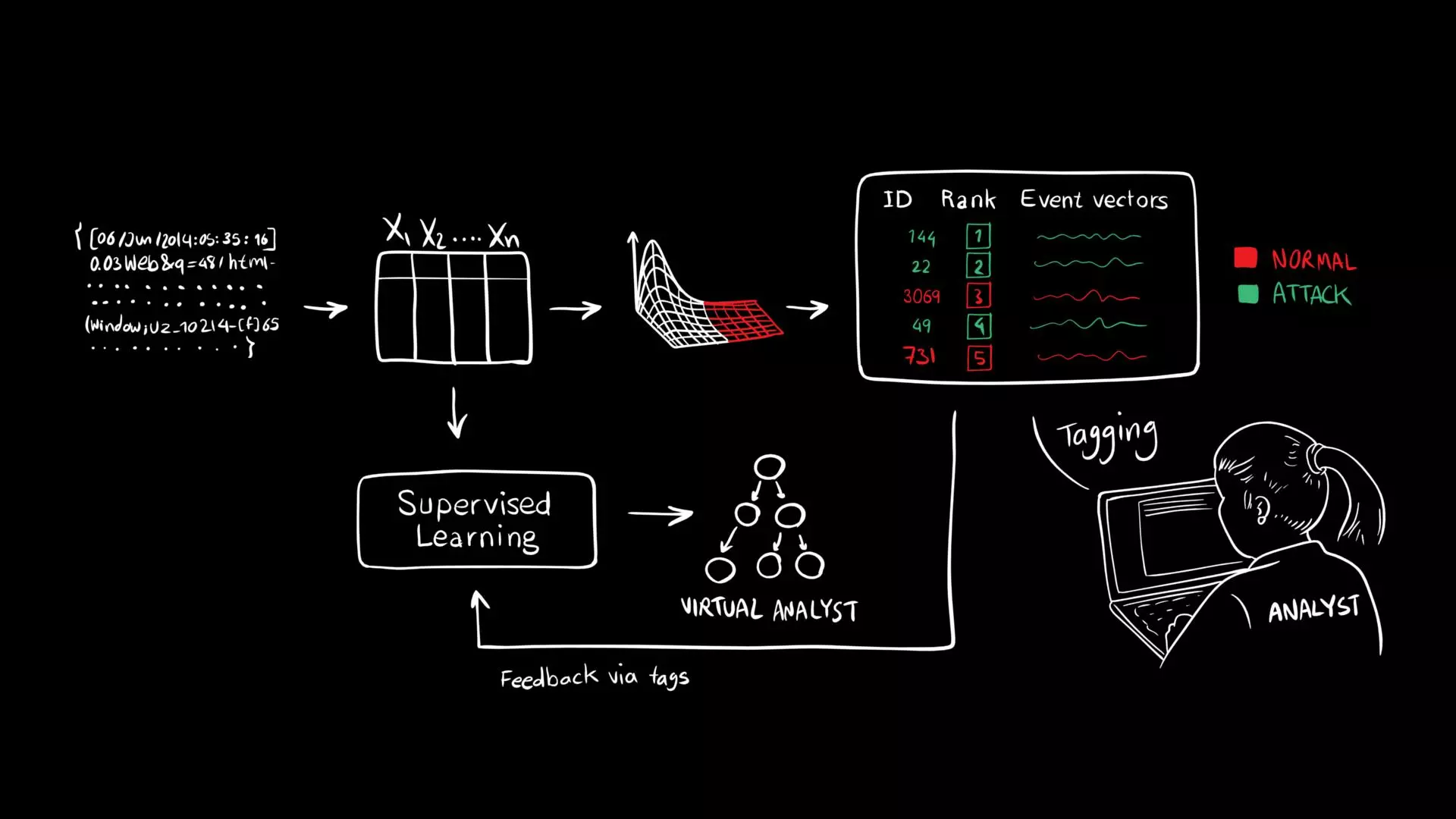

Cyber-Sicherheitsbedrohung 5: AI/ML-Angriffe

Es gibt bereits viele besorgniserregende und anhaltende digitale Sicherheitsrisiken, aber eine der beunruhigendsten Bedrohungen für die Sicherheit im Internet ist die Zunahme von künstlicher Intelligenz und maschinell gesteuerten Angriffen. Immer mehr Unternehmen sollten beginnen, Botnet-Angriffe auf der Basis von AI/ML zu sehen.

Glücklicherweise verfügen die meisten Hacker noch nicht über das Wissen oder die Mittel, um solche mächtigen Tools zu nutzen, mit Ausnahme der von den Nationen gesponserten Syndikate. Eine weitere gute Nachricht ist, dass KI/ML zwar für das Böse eingesetzt werden kann, aber auch dazu beiträgt, unsere Systeme viel sicherer zu machen.

Cyber-Sicherheitsbedrohung 6: Einhaltung der Datenrechte

Das ist nicht neu, aber mit den großen Regulierungen des letzten Jahres, insbesondere in Europa (GDPR) und Kalifornien (CCPA), sorgt die Daten-Compliance für eine sich schnell verändernde Umgebung, die offen für Schwachstellen ist. Strengere Datenschutzgesetze sind immer eine gute Nachricht für die Benutzer und in unserer heutigen Zeit dringend erforderlich. Wenn Internetdienste diese jedoch umsetzen und versuchen, sich rechtzeitig anzupassen, könnten sie die Tür zu neuen Schwachstellen öffnen. Es ist auch wichtig zu sagen, dass die Einhaltung von Standards für die Dateneinhaltung niemals eine Garantie für einen angemessenen Datenschutz ist.

Und die Vernetzung von Internet und Wirtschaft bedeutet, dass solche Veränderungen eine sehr große Reichweite haben. Hacker sind sicherlich bestrebt, die GDPR- und CCPA-Regulierungsverfahren zu ihrem Vorteil auszunutzen. Wie bei jeder größeren Änderung ist es wichtig, den Prozess nicht zu überstürzen und sicherzustellen, dass die Sicherheit im Mittelpunkt jeder datenschutzgesteuerten Lösung steht.

Cyber Security Threat 7: Cloud-Schwachstellen

Die Cloud ist eines der besten Beispiele für die Anfälligkeit von Drittanbietern. Sowohl Einzelpersonen als auch Unternehmen verlassen sich immer mehr auf die Cloud, was sie umso anfälliger für einen größeren Einbruch oder einen Denial-of-Service (Dos)-Angriff macht. Das Wichtigste, was man sich vor allem in einer Geschäftsumgebung merken sollte, ist, dass man nicht deshalb, weil man sich auf einen Cloud-Anbieter von Drittanbietern verlässt, nicht für die Integrität und Vertraulichkeit der Daten verantwortlich ist. Es kann zwar schwierig sein, einen Cloud-Anbieter zu wählen, aber es ist unerlässlich, sich die Zeit zu nehmen, um dessen Sicherheitsaufzeichnungen zu überprüfen.

Fazit

Es gibt noch viel mehr digitale Sicherheitsrisiken – zu viele, um sie aufzuzählen – aber dies sind die sieben Haupttrends der Cyber-Bedrohungen im Jahr 2020. Die Online-Umgebung entwickelt sich ständig weiter und es ist immer möglich, dass neue, unvorhergesehene Sicherheitslücken entstehen.

Sich zu informieren ist der erste Schritt, um sich vor solchen Risiken zu schützen.

Denn, denken Sie daran, dass „der Mensch die größte Bedrohung für die Cybersicherheit“ ist, denn hinter jedem Angriff steht eine böswillige Partei, jemand, der versucht, sich Zugang zu Ihren Daten zu verschaffen oder eine Schwachstelle zu seinem Vorteil auszunutzen.